Teknologi Informasi dan Komunikasi (TIK) bukan lagi sekadar mata pelajaran tambahan, melainkan fondasi penting bagi siswa untuk menghadapi era digital yang terus berkembang. Di bangku kelas 8 semester 1, siswa akan mendalami berbagai konsep TIK yang relevan dengan kehidupan sehari-hari, mulai dari pengenalan perangkat keras, perangkat lunak, hingga praktik dasar penggunaan internet dan keamanan siber. Memahami materi ini dengan baik akan memberikan bekal yang berharga untuk pembelajaran di jenjang selanjutnya.

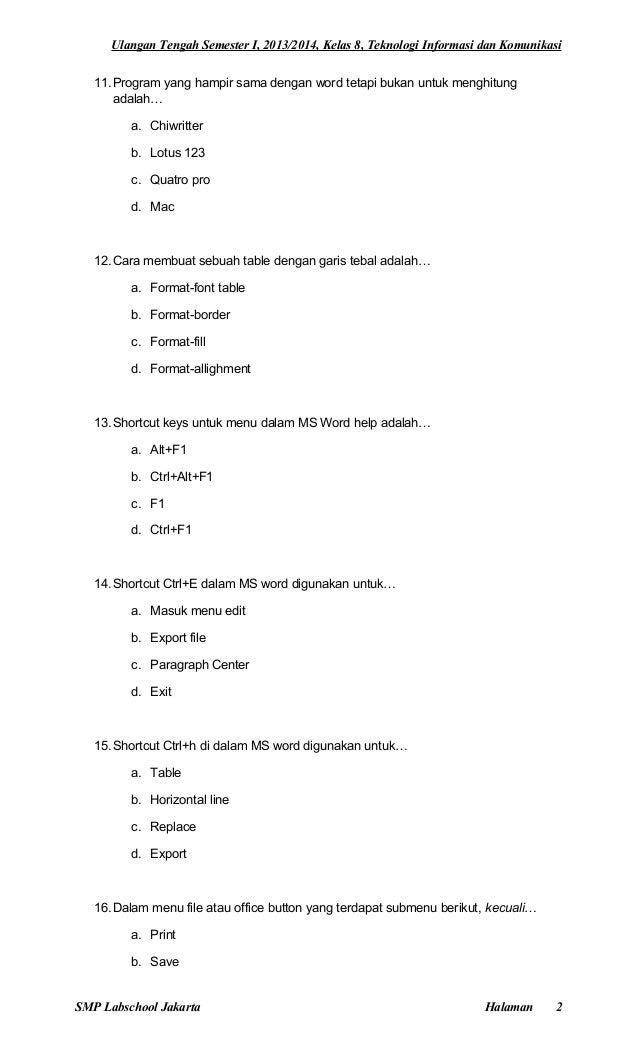

Artikel ini akan mengupas tuntas contoh-contoh soal TIK kelas 8 semester 1 yang sering muncul, dilengkapi dengan pembahasan mendalam untuk memastikan pemahaman yang komprehensif. Dengan 1.200 kata, kita akan menjelajahi berbagai aspek materi TIK semester 1, memberikan panduan yang efektif bagi siswa dalam mempersiapkan diri menghadapi ulangan harian, penilaian tengah semester, hingga penilaian akhir semester.